La ciberseguridad es un tema de vital importancia en la era digital en la que vivimos. Con el creciente avance de la tecnología y la dependencia de los sistemas informáticos y las redes, la protección de la información se ha convertido en una necesidad imperante. En este artículo, exploraremos los pilares fundamentales de la ciberseguridad, así como las mejores prácticas y medidas que pueden tomarse para garantizar la confidencialidad, integridad y disponibilidad de los sistemas de información.

Los Pilares Fundamentales de la Ciberseguridad

La ciberseguridad se basa en tres pilares fundamentales: confidencialidad, integridad y disponibilidad. Estos pilares son conocidos por las siglas CID o CIA en inglés. La confidencialidad se refiere a la protección de la información para que solo las personas autorizadas puedan acceder a ella. La integridad tiene como objetivo evitar que la información sea modificada por personas no autorizadas. Por último, la disponibilidad se refiere a la protección de la información para que esté disponible cuando sea necesario.

Habilidades Necesarias en Ciberseguridad

Además de los pilares fundamentales de la ciberseguridad, es importante fomentar habilidades en los usuarios para prevenir, detectar, responder e investigar todo tipo de ciberataques. La prevención es clave para evitar la entrada de amenazas en los sistemas. La detección temprana de ciberataques permite tomar medidas rápidas para minimizar el impacto. La respuesta y recuperación eficientes son esenciales para restaurar la operatividad de los sistemas y minimizar el tiempo de inactividad. La investigación y coordinación son necesarias para comprender y enfrentar las amenazas de manera efectiva.

Mejores Prácticas para la Ciberseguridad

Existen diversas medidas que pueden implementarse para garantizar la ciberseguridad de los sistemas informáticos y las redes. A continuación, se presentan algunas de las mejores prácticas recomendadas:

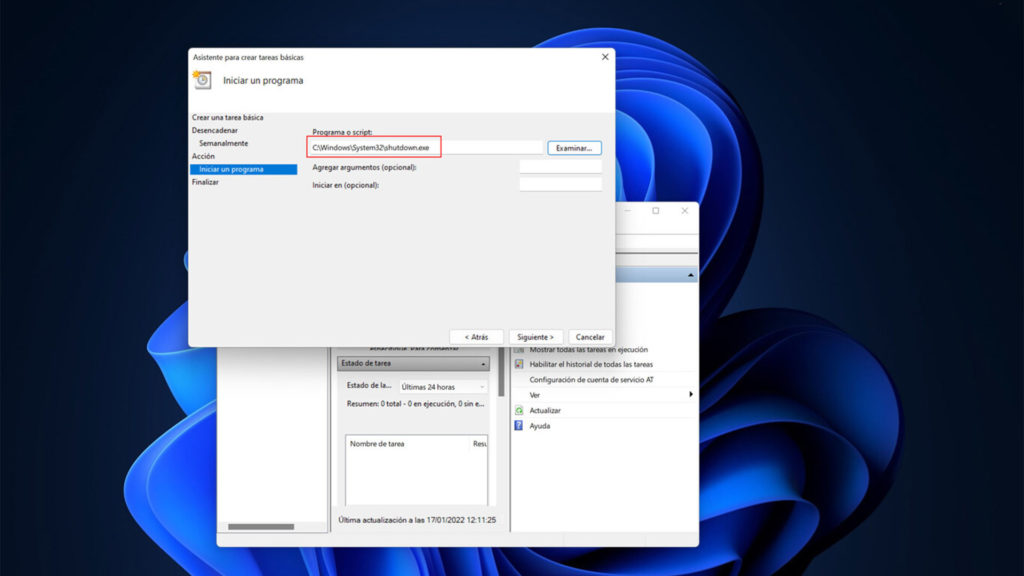

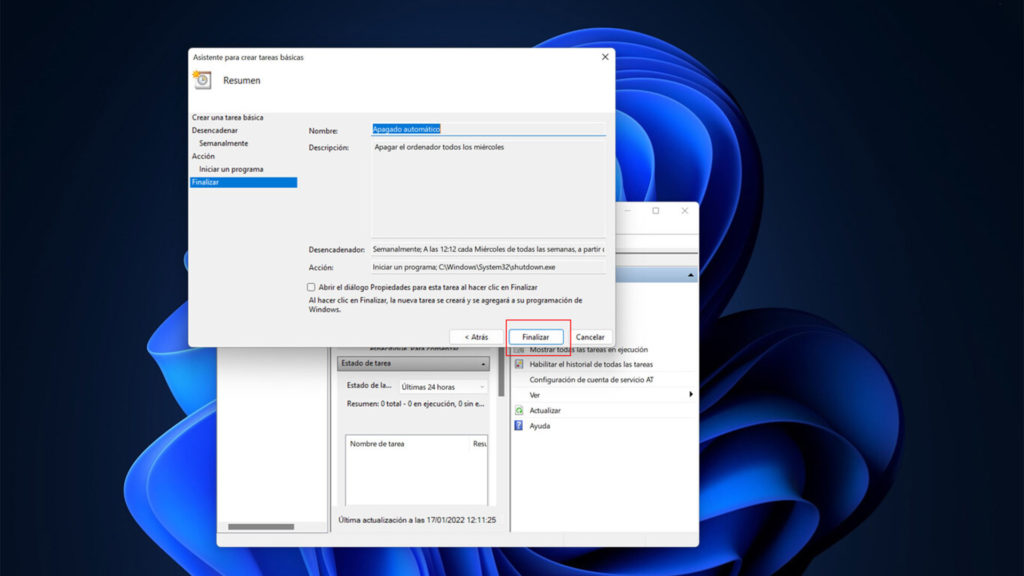

1. Mantener los Sistemas Actualizados

Mantener los sistemas operativos y las aplicaciones actualizadas es fundamental para garantizar la seguridad de los sistemas. Configurar las actualizaciones automáticas y mantener un inventario actualizado de los sistemas y software en la red son medidas importantes. Además, utilizar soluciones de gestión de parches puede facilitar la administración y automatización de las actualizaciones en toda la red de la empresa.

2. Utilizar Contraseñas Seguras

El uso de contraseñas seguras es esencial para proteger los sistemas. Es importante crear contraseñas únicas para cada cuenta y evitar utilizar la misma contraseña en múltiples servicios. Se recomienda utilizar contraseñas largas que incluyan una combinación de letras mayúsculas y minúsculas, números y caracteres especiales. Además, considerar el uso de frases de contraseña en lugar de palabras comunes o predecibles puede aumentar la seguridad.

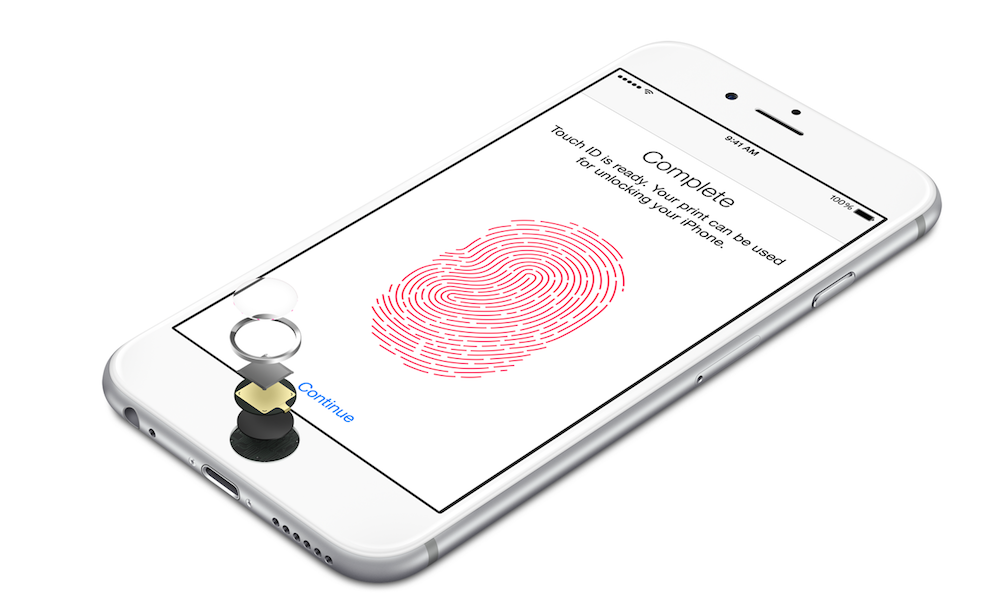

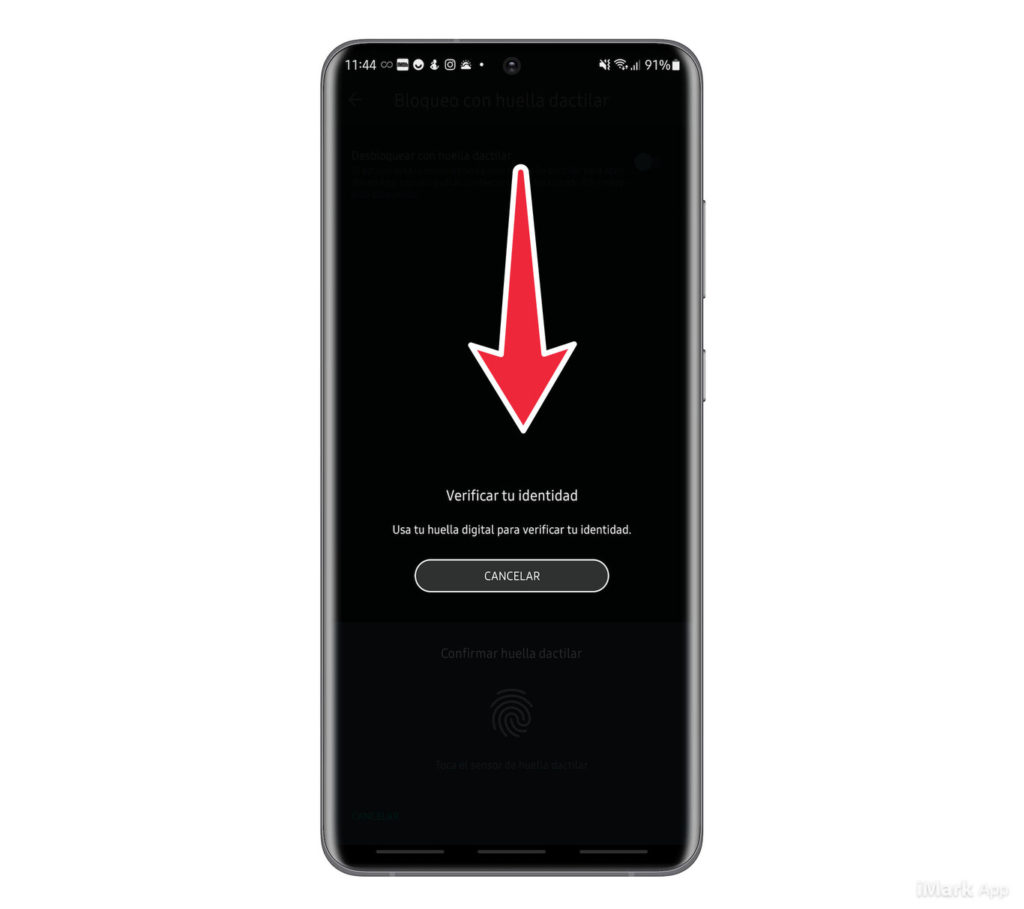

3. Implementar Autenticación de Dos Factores (2FA)

La autenticación de dos factores proporciona una capa adicional de seguridad al requerir no solo una contraseña, sino también un segundo factor de autenticación, como un código generado por una aplicación de autenticación. Activar la autenticación de dos factores siempre que sea posible y utilizar aplicaciones de autenticación confiables en lugar de recibir códigos por SMS son medidas recomendadas. Además, considerar el uso de soluciones de autenticación multifactor más avanzadas, como llaves de seguridad físicas, puede ofrecer un nivel adicional de protección.

4. Utilizar Software Antivirus y Antimalware

La instalación de software antivirus y antimalware confiable en todos los dispositivos es esencial para detectar y eliminar posibles amenazas. Mantener actualizada la base de datos de firmas y realizar escaneos periódicos en busca de malware son medidas importantes. Considerar complementar una solución antivirus con una herramienta antimalware adicional puede proporcionar una protección más completa.

5. Realizar Copias de Seguridad de Forma Regular

Establecer un plan de respaldo regular para los datos críticos y archivos importantes es esencial para garantizar la disponibilidad y recuperación de la información en caso de un incidente de seguridad. Utilizar una combinación de almacenamiento local y en la nube puede garantizar la redundancia y disponibilidad de las copias de seguridad. Verificar periódicamente la integridad de las copias de seguridad y realizar pruebas de recuperación son medidas necesarias para asegurar la adecuada protección de los datos.

6. Ser Consciente de los Correos Electrónicos y Enlaces Sospechosos

Examinar cuidadosamente los correos electrónicos antes de abrirlos o hacer clic en enlaces es una medida fundamental para prevenir ataques de phishing. Es importante tener en cuenta las señales de phishing, como errores gramaticales, remitentes desconocidos, solicitudes urgentes o enlaces sospechosos. Evitar la descarga de archivos adjuntos no solicitados o la ejecución de archivos de fuentes no confiables es una medida de seguridad adicional.

7. Configurar Adecuadamente los Permisos y Accesos

Utilizar el principio de “menos privilegios” al otorgar permisos a los usuarios es esencial para limitar el acceso a los recursos y datos requeridos para su función. Implementar controles de acceso basados en roles (RBAC) puede garantizar una asignación adecuada de permisos. Realizar revisiones periódicas de los permisos y eliminar o actualizar los accesos no utilizados o innecesarios es una medida necesaria para garantizar la seguridad de los sistemas.

8. Educar a los Usuarios sobre la Seguridad

La formación regular de los empleados en seguridad es esencial para crear una cultura de seguridad en toda la organización. Enseñar a los usuarios a identificar amenazas comunes, como correos electrónicos de phishing, sitios web maliciosos y ataques de ingeniería social, puede ayudar a prevenir incidentes de seguridad. Fomentar la responsabilidad de todos los miembros de la organización en la protección de la información y los sistemas es fundamental.

9. Implementar una Arquitectura de Red Segura

Segmentar la red en zonas de confianza para limitar la propagación en caso de compromiso es una medida importante. Utilizar firewalls y sistemas de detección y prevención de intrusiones (IDS/IPS) para controlar y monitorear el tráfico de red es esencial. Aplicar políticas de filtrado de contenido y control de aplicaciones puede restringir el acceso a sitios web y servicios no autorizados.

10. Monitorear y Registrar los Eventos de Seguridad

Configurar sistemas de monitoreo de seguridad y SIEM (Security Information and Event Management) para detectar y responder a eventos de seguridad es esencial. Realizar análisis de registros de eventos para identificar patrones, anomalías y actividades sospechosas puede ayudar a prevenir incidentes de seguridad. Implementar alertas y notificaciones para informar sobre posibles incidentes en tiempo real es una medida adicional.

11. Realizar Evaluaciones de Vulnerabilidades y Pruebas de Penetración

Realizar evaluaciones periódicas de vulnerabilidades en los sistemas y redes es esencial para identificar posibles puntos débiles. Llevar a cabo pruebas de penetración éticas para simular ataques y evaluar la resistencia de los sistemas y aplicaciones es una medida recomendada. Asegurarse de remediar las vulnerabilidades y debilidades identificadas de manera oportuna es esencial para mantener la seguridad de los sistemas.

12. Gestionar Adecuadamente los Privilegios y las Identidades

Implementar una gestión de identidades y accesos adecuada (IAM) puede ayudar a controlar y auditar los privilegios de los usuarios. Utilizar autenticación y autorización multifactor (MFA) puede fortalecer el acceso a los sistemas y aplicaciones críticas. Establecer políticas de administración de contraseñas y realizar auditorías periódicas son medidas necesarias para garantizar el cumplimiento de las políticas de seguridad.

13. Desarrollar Aplicaciones Seguras

Implementar prácticas de desarrollo seguro, como la validación de entrada, la protección contra inyecciones y la gestión adecuada de sesiones, es esencial para garantizar la seguridad de las aplicaciones. Realizar pruebas de seguridad de aplicaciones (AST) para identificar vulnerabilidades en el código y la configuración de la aplicación es una medida recomendada. Realizar revisiones de seguridad de código (SAST) y pruebas de penetración de aplicaciones (DAST) antes de implementar las aplicaciones en producción es una medida necesaria para garantizar su seguridad.

14. Establecer Políticas de Gestión de Incidentes y Continuidad del Negocio

Crear un plan de respuesta a incidentes que incluya procedimientos claros para detectar, contener, mitigar y recuperarse de incidentes de seguridad es esencial. Realizar ejercicios de simulacro de incidentes del negocio para poner a prueba los procesos de respuesta y mejorar la capacidad de recuperación es una medida recomendada. Desarrollar un plan de continuidad del negocio para garantizar la disponibilidad de los sistemas críticos y la recuperación después de un incidente es esencial.

La Evolución Constante de la Ciberseguridad

La ciberseguridad es un campo en constante evolución. Las amenazas y las tecnologías cambian rápidamente, por lo que es necesario mantenerse actualizado para enfrentar los nuevos desafíos. Evaluar continuamente los riesgos y adaptar las prácticas de seguridad en función de las amenazas emergentes y las tecnologías actuales es esencial para garantizar la protección de la información y los sistemas.

La ciberseguridad es un aspecto vital en el mundo digital actual. La confidencialidad, integridad y disponibilidad de los sistemas de información son los pilares fundamentales de la ciberseguridad. Implementar las mejores prácticas y medidas de seguridad, así como fomentar habilidades en los usuarios, son acciones necesarias para proteger los sistemas y prevenir incidentes de seguridad. La evolución constante de la ciberseguridad requiere mantenerse actualizado y adaptarse a los cambios en el panorama de las amenazas y las tecnologías.

ChatGPT usos infinitos o la distopía

ChatGPT usos infinitos o la distopía